Symantec et SecureWorks s'opposent quant aux origines des attaques contre Google

Les responsables de la sécurité de Symantec, le géant de l'antivirus, et ceux de la plus modeste entreprise SecureWorks basée à Atlanta, s'opposent pour savoir si les récentes attaques exploitant un bug dans le Reader d'Adobe ont pour origine le groupe qui a piraté Google et des dizaines d'autres grandes entreprises l'an dernier.

Les chercheurs de Symantec affirment avoir trouvé des preuves indiquant que les pirates qui ont pénétré les systèmes de Google en décembre 2009 ont repris leurs activités. Mais pour Don Jackson, chercheur chez SecureWorks, la preuve de l'éditeur de Mountain View fait l'amalgame entre deux attaques distinctes. Le litige concerne des actions récentes menées via des fichiers PDF joints à des messages concernant l'entraineur de golf bien connu David Leadbetter qui exploitent un bug non corrigé dans le Reader d'Adobe.

Ces attaques ont été rendues publiques la semaine dernière par le chercheur en sécurité indépendant Mila Parkour qui en a avisé Adobe avant de publier ses conclusions préliminaires. Le jour suivant, l'éditeur sortait un avis de sécurité, annonçant dans la foulée qu'il corrigerait le problème au début du mois prochain. Les experts en sécurité ont qualifié ces attaques "d'effrayantes et de brillantes" dans la manière dont elles évitent les systèmes de défenses de Windows, normalement conçues pour isoler le code malveillant et pour limiter sa capacité à exécuter des logiciels malveillants.

C'est Symantec qui a tiré le premier. L'expert en sécurité dit avoir relevé des signes d'attaque par e-mails "au moins à partir du 1er septembre," ajoutant par l'intermédiaire de son chercheur Karthik Selvaraj que le libellé des récents mails était "très similaire" à la formulation utilisée dans les attaques - baptisées «Opération Aurora» par un chercheur de McAfee - menées contre Google et les autres en janvier 2010. Google, qui avait remonté les attaques d'Aurora jusqu'aux hackers chinois, avait menacé d'interrompre ses activités en Chine. À l'époque, le géant de Mountain View avait qualifié les attaques de «très sophistiquées et ciblées», et avait indiqué qu'au moins 20 autres grandes entreprises avaient subi le même type d'agressions. Depuis, Google a trouvé un compromis sur la question de la censure avec les autorités chinoise et continue de proposer son portail de recherche.

Des deux attaques issues du même groupe ?

«Nous avons examiné la façon dont ils ont propagé et renouvelé la récente série d'attaques," a déclaré Joe Chen, directeur de l'ingénierie au sein du groupe de sécurité et de riposte de Symantec dans une interview pour expliquer pourquoi il estime que ces deux attaques ont été initiées par le même groupe. Karthik Selvaraj trouve aussi d'autres similitudes. "Par exemple, l'utilisation d'un "zero day"dans un document PDF, ou encore la manière dont l'exécutable a été laché sur le système. Tous ces modes portent la signature de la méthode Hydraq", a t-il déclaré. Hydraq, c'est le nom attribué par Symantec au cheval de Troie introduit en janvier par les attaques d'Aurora sur les ordinateurs piratés. "Ils utilisent les mêmes techniques que Hyrdraq, ce qui nous conduit à croire que, ou bien deux groupes se partagent leur savoir faire, ou bien il s'agit d'un seul et même groupe," a ajouté Joe Chen.

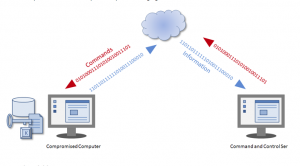

Mais Don Jackson est plus prudent. "Pas si vite, Hydraq est une porte dérobée dans Trojan," a t-il déclaré en parlant du malware qui, une fois installé par le biais des attaques Aurora et par celles du mail Leadbetter, ouvre l'accès à l'ordinateur infecté, laisse l'attaquant télécharger dans les systèmes plus de code malveillant depuis des serveurs distants pour en prendre le contrôle. "De nombreux cybercriminels, et particulièrement les pirates chinois, utilisent Hydraq, ce qui en fait une pièce à conviction un peu pauvre," a-t-il poursuivi. "Affirmer que les deux attaques ont utilisé Hydraq, c'est comme dire que deux attaques tout à fait indépendantes ont été initiées par le même groupe parce que les deux ont utilisé Zeus," a t-il encore dit, se référant à la boîte à outil du ...

Illustration : Intrusion du malware Hydraq dans un PC, source Symantec

...pirate prête à l'emploi qu'il a découverte en 2007. "C'est le kit de logiciels malveillants par excellence pour les criminels spécialisés dans la fraude financière," avait-il commenté à l'époque. "En fait, les techniques utilisées par le groupe à l'origine des faux e-mails sur David Leadbetter remontent à Juillet 2009," avait il fait valoir plusieurs mois avant qu'une seule preuve sur Aurore ne fasse surface. "Les gars derrière les attaques Leadbetter ont utilisé ce modus operandi depuis plus d'un an," a encore déclaré Don Jackson.

Une preuve plus ancienne

Joe Chen de Symantec a également noté que les chercheurs de son entreprise avait trouvé la première preuve sur le groupe responsable des emails dès juillet de l'année dernière, faisant valoir qu'ils avaient identifié les signe précoces du piratage de Google par cette bande. « Nous pensons que la première preuve est arrivée beaucoup plus tôt que Aurora, l'année dernière, » a t-il déclaré. « Ils utilisent le même type de techniques d'ingénierie sociale. » Non, a encore rétorqué Jackson. « Là où il y a confusion, c'est que au moment de l'opération Aurora qui visait Google, des attaques simultanées étaient menées via les PDF par le groupe Leadbetter, » a insisté Don Jackson. C'est, selon lui, ce qui a induit Symantec en erreur. « Ils ont mélangé deux attaques qui ont eu lieu à la même époque et ont été initiées depuis la même région géographique, » a t-il encore déclaré.

Au contraire, Karthik Selvaraj de Symantec trouve que le lieu géographique apporte une preuve supplémentaire permettant d'associer Aurora et les attaques Leadbetter. « Nous avons détecté qu'un grand nombre de versions uniques de PDF - encore diffusées nulle part ailleurs - provenait d'un seul ordinateur situé dans la province chinoise de Shandong, la même où les enquêteurs ont pu remonter jusqu'à la trace des attaques Hydraq, » a expliqué Karthik Selvaraj. La province de Shandong tient une place importante dans l'histoire qui oppose les chercheurs. En février, le New York Times avait rapporté que les experts, y compris les enquêteurs de l'Agence de sécurité nationale (NSA), avait remonté l'opération Aurora jusqu'à deux écoles de la province du Shandong, des indices faisant pointer vers l'école professionnelle de Lanxiang, qui a des liens avec les militaires chinois. Le second établissement identifié n'est autre que la Shanghai Jiaotong University, également associée à un pirate chinois influent, qui, selon certains, aurait lancé une série d'attaques DDoS (déni de service distribué) contre le site whitehouse.gov en 2001. "Mais le fait d'avoir remonté les attaques jusqu'à Shandong n'est pas une preuve," a estimé Don Jackson. "C'est une grande province, et elle a déjà servi de base pour des attaques du groupe Leadbetter," a t-il déclaré. "Les réseaux qui ont lancé l'Opération Aurora ne sont pas liés à ces nouvelles attaques, je suis certain de cela,' a t-il encore affirmé.

Pas de correctifs disponibles avant octobre

La possible méprise de Symantec résulte peut être du fait que le peloton Leadbetter a utilisé les attaques Aurora comme appât pour mener ensuite une campagne PDF. C'est elle qui a déclenché l'alerte informant de l'attaque contre Google. Surtout, et c'est la pièce maîtresse de Don Jackson, le groupe Leadbetter a toujours utilisé des fichiers PDF malveillants pour mener ses attaques, ce qui n'a pas été le cas d'Aurora. "Aucune des entreprises attaquées en même temps que Google n'a trouvé trace d'un fichier PDF dans le piratage," a déclaré Don Jackson. Après l'attaque contre Google, les chercheurs ont en effet supposé que l'une ou plusieurs vulnérabilités non corrigées dans Adobe Reader avait été exploitées par le biais de fichiers PDF. Mais il est vite apparu que les assaillants avaient exploité un "zero-day" dans Microsoft Internet Explorer, pas dans Reader. McAfee, mandaté par plusieurs entreprises victimes pour décortiquer l'attaque, a dit que dans tous les cas, le bug responsable se trouvait dans IE. Bientôt, le fait de connaitre le nom du gang de pirates qui a mené ces attaques, sera sans objet puisqu'Adobe a dit qu'il patcherait le Reader et Acrobat la semaine du 4 octobre. D'ici à ce que ces correctifs soient disponibles, Microsoft et Adobe ont demandé aux utilisateurs d'installer et de configurer l'ancien Enhanced Experience Migration Toolkit (EMET) pour bloquer les attaques.