Phishing en France : Il n'y a pas que les pirates qui profitent

Depuis ce début de ce Week End, un groupe de pirates tente d'attaquer les clients de certaines banques françaises. Une opération utilisant notamment un serveur coréen déjà impliqué dans des opérations d'hameçonnage, et un courrier d'incitation qui, comme lors des opérations précédentes, employait un jeu de caractères cyrilliques (charset="Windows-1251") agrémenté de quelques belles fautes de syntaxe et d'orthographe. De là à conclure qu'il s'agit de la même équipe, il n'y a qu'un pas.

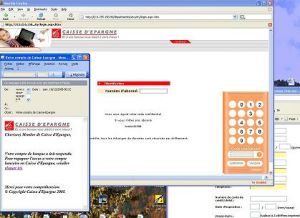

Les banques visées, cette fois, étaient la Caisse d'Epargne et Axa. Dans les deux cas, le site de phishing affichait un clavier virtuel destiné à l'usager souhaitant entrer son « code d'accès » confidentiel. Une technique relativement nouvelle en France, les premiers organismes financiers ayant subit une attaque similaire étant généralement sud américains ou anglo-saxons.

La « page Caisse d'Epargne », de loin la plus sophistiquée, reposait sur un clavier dont la disposition des touches était totalement aléatoire, procurant un parfum d'authenticité assez convaincant. Le pseudo site Axa, en revanche, utilisait un clavier virtuel statique, très ressemblant toutefois à celui du site original et officiel. Mais là s'arrête toute analogie. De notables différences se remarquent immédiatement, et particulièrement du coté des réactions des banques concernées.

Chez l'écureuil, aucune réaction visant à prévenir le client. Tout au plus peut-on lire un mini-dossier consacré au phishing et datant d'une bonne année, si l'on en juge par les captures d'écran illustrant cet article. Ne paniquons pas, les ordinateurs de la banque sont à l'abri, seuls les comptes clients risquent de faire les frais de cette attaque. Au tarif du programmeur ASP durant un jour férié, il faut savoir contrôler certaines dépenses inutiles.

Chez Axa, en revanche, on ne perd pas le nord. A peine l'alerte fut-elle donnée qu'immédiatement l'Assureur-banquier a trouvé une parade. La page de garde réservée aux clients « en ligne » se voyait affublée d'un cartouche sur lequel on peut lire :

« Un e-mail frauduleux circule actuellement sur Internet afin d'obtenir votre numéro client et votre code secret. Voir le détail.

Si vous avez saisi, depuis cet e-mail, vos identifiants, merci de contacter au plus vite vos conseillers bancaires au : 0820 024 240 (0.118 € TTC/min.) »

Que l'on tente de joindre ce numéro, et l'on se fait balader de choix en choix dans les méandres d'un système de phoning plus publicitaire qu'efficace, pour s'entendre dire en fin de compte que le temps d'attente final excèdera 10 minutes. Soit, dans les coffres de la banque en question, quelques 1,20 € supplémentaires par victime ou personne inquiète (tarif moyenné de la commission d'opérateur et du prix de la communication). L'élégance du procédé, l'à-propos opportuniste soit de la cellule sécurité, soit de la division « relation clientèle » montre à quel point la recherche du R.O.I. dans la mise en place des procédures de Risk Management n'est pas un vain mot chez Axa.

Rappelons qu'Outre Manche, l'augmentation des attaques en phishing -donc l'accroissement général du risque de vol d'identité- dépassait les 8000 % cette année, chiffre avancé par des études émanant des banques elles-mêmes. Officiellement, la situation est bien sur loin d'être aussi périlleuse en France. Aucune analyse publique et indépendante n'avance le moindre chiffre, exception faite d'un rapport étonnamment confiant publié par la Documentation Française en Juin de l'an passé.

Le premier métier d'une Banque, c'est de vendre de la « confiance ». Celle-ci reposait jusqu'à présent sur le culte du secret, sur l'absolue discrétion entourant la moindre perte « histoire de ne pas trop faire d'émules et de ne surtout pas entamer la quiétude des usagers ». Le tout accompagné de discours péremptoires, parlant de « consommateur protégé face à des risques identifiés et jugulés »*. En appliquant aveuglément cette recette qui a fait long-feu, en refusant obstinément de communiquer, d'informer (gratuitement) son propre public, en niant des évidences que le moindre internaute peut constater de visu, l'institution bancaire française est en train de perdre ce capital confiance. A ce stade, l'on ne peut imaginer que deux catalyseurs capables de faire changer le cours des choses : une concurrence inopinée de banques ayant déjà adopté des mécanismes d'authentification forte (Suisse, Finlande, certaines banques Britanniques, Suède...), ou une responsabilité financière sanctionnée par de lourdes amendes en cas de perte de données, le tout accompagné d'une information publique détaillée des circonstances de l'attaque.

*Ndlc : tête de chapitre du rapport publié par la Documentation Française pour le compte de l'Observatoire de la Cyberconsommation.

Mise à jour : L'attaque, afin d'échapper aux filtres antiphishing classiques, utilise plusieur "hébergeurs". A l'heure ou nous rédigeons ces lignes, les pages des pseudos banques sont relayées par un serveur appartenant au gouvernement Egyptien. Merci à Nicob, expert pélagique et jongleur de Whois, pour cette intéressante précision