Noname Security lance Recon pour simuler des attaques à distances

Le simulateur d'attaque lancé par Noname Security, une entreprise spécialisée dans les API, est capable de simuler une attaque malveillante externe.

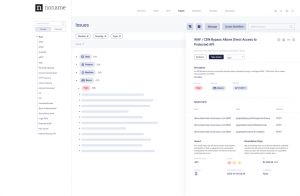

Alors que les violations se multiplient et que les entreprises essayent de passer d'une approche défensive à une approche offensive, Noname Security, une entreprise spécialisée dans les API, a lancé un simulateur d'attaque. Dénommé Recon, l'outil simule la reconnaissance des domaines d'une entreprise par un attaquant fictif. Selon Noname, Recon travaille à partir d'un domaine racine pour trouver d'autres domaines, des domaines fantômes, des sous-domaines, des API, des vulnérabilités et des fragilités exposées publiquement qui mettent l'entreprise en danger. « Dans un second temps, nous examinons activement et passivement toute information relative aux API se rapportant à ces domaines », a expliqué Troy Leilard, architecte régional en chef de solutions chez ANZ. Selon une enquête de Radware réalisée en février 2022, 62 % des personnes interrogées ont admis qu'un tiers ou plus des API étaient non documentées, c'est dire si elles représentent un risque d'attaques important. Selon le rapport CQ Prime Threat Research publié en octobre par Cequence Security, 31 % (5 milliards) des transactions malveillantes observées au cours du premier semestre 2022 ciblaient des API fantômes.

Fonctionnement du simulateur de Noname

Recon a été développé pour surveiller les API construites en interne, mais il examine aussi les outils de développement disponibles en ligne et souvent utilisés par des tiers. « Si une entreprise a confié le développement de son API interne à un tiers et que ce dernier a exposé par inadvertance certains des mécanismes de cette API interne sur Internet, de telles situations peuvent être repérées par Recon », a expliqué M. Leilard. « Nous examinons notamment l'historique des certificats que les entreprises ont pu acheter au fil du temps et nous pouvons établir une corrélation entre les domaines en fonction de ces achats », a ajouté M. Leilard. Ce dernier raconte qu'il a été récemment confronté à un cas de ce type. « J'ai d'abord pensé qu'il s'agissait d'une erreur, et suite à une enquête, le client m'a répondu qu'il s'était séparé de l'entreprise concernée il y a environ 11 mois, mais il y avait toujours une empreinte numérique ou un lien numérique qui le reliait à la société source ».

« Recon se met à la place d'un attaquant fictif en surveillant certains indices comme les noms de domaine, des références à la documentation, tout ce qui pourrait le mettre sur une piste à suivre », a expliqué Cameron Galbraith, directeur du marketing produit chez Noname. À partir de là, le simulateur trouve les domaines associés qui ne figurent pas dans l'inventaire existant, ce qui arrive après des fusions/acquisitions et de cessions d'entreprises. « Ensuite, Recon va examiner les ressources publiques, les sources publiques d'information où les développeurs utilisent ces outils et vérifier si ces outils ont exposé des informations en fonction des paramètres de confidentialité du référentiel d'un développeur particulier », a encore expliqué M. Galbraith. « Ce n'est pas tant qu'il y ait un profil défini pour une simulation. C'est plutôt que la simulation va suivre le même genre de modus operandi que l'attaquant potentiel », a-t-il ajouté.

Autres caractéristiques de Recon

Des niveaux prédéfinis de gravité des problèmes rencontrés permettent aux entreprises de se concentrer d'abord sur les vulnérabilités les plus critiques. Les clients peuvent également ajouter des commentaires pour créer ou redéfinir ce qui peut être plus ou moins risqué en fonction de la tolérance au risque de l'entreprise. Actuellement, l'analyse automatique est effectuée toutes les 24 heures, mais Noname indique qu'à l'avenir cette fonction sera probablement configurable. Quand le simulateur découvre un problème, il propose des conseils, la résolution recommandée, et une façon de traiter les problèmes. Recon est accessible en tant que produit autonome ou avec la suite complète de produits API de Noname. Cette suite, qui offre une gestion de la posture, une protection de l'exécution et des tests actifs, fournit à la fois de la visibilité interne et de la corrélation entre l'extérieur et l'intérieur.