Microsoft publie un outil de blocage contre les détournements de DLL

Microsoft publie un outil pour bloquer les attaques de détournement de DLL, mais ne dit rien sur la vulnérabilité de ses applications.

L'éditeur de Redmond a répondu aux annonces faisant état de possibles attaques zero-day contre un grand nombre de programmes Windows en fournissant un outil qui, selon l'entreprise, bloquerait ces tentatives. Cependant, elle a refusé de dire si l'une de ses applications présentait un tel risque. Beaucoup de logiciels Windows n'ont pas recours aux librairies de code - les DLL ou Dynamic Link Library - qui s'appuient sur le chemin complet qui mène au fichier, mais prennent uniquement son nom en référence. Elles offrent de fait aux pirates la possibilité de tromper l'application en lui faisant charger un fichier malveillant affublé d'un nom de DLL identique. Ils peuvent ainsi détourner des PC et y placer des malwares. HD Moore, chargé de la sécurité chez Rapid7 et créateur de la boîte à outils Metasploit utilisée pour effectuer des tests de pénétration, a été le premier à révéler ces attaques potentielles, annonçant même qu'il avait répertorié 40 applications Windows vulnérables. D'autres chercheurs lui ont emboité le pas, faisant état d'un nombre de programmes à risque qui varierait de plus de 200 à moins de 30. Dans l'intervalle, Microsoft montait au créneau pour dire aux utilisateurs que la faille ne concernait pas son système d'exploitation Windows. «Il ne s'agit pas d'une vulnérabilité dans un produit Microsoft,» a déclaré Christopher Budd, responsable de la communication s'exprimant au nom du Microsoft Security Response Center (MSRC). «Il s'agit d'un vecteur d'attaque qui piège une application en lui faisant charger une bibliothèque non fiable. » Cette responsabilité, attribuée aux développeurs d'applications et non à Windows, empêcherait Microsoft de patcher son système d'exploitation sans prendre le risque de modifier un nombre inconnu de programmes s'exécutant sur sa plate-forme. L'éditeur de Redmond et les développeurs de tierce partie doivent donc identifier lesquels de leurs programmes sont vulnérables, et les corriger séparément.

Un outil de blocage réservé aux développeurs

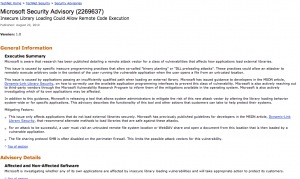

Pour parer aux attaques, Microsoft a, comme prévu, livré un outil (il peut être téléchargé via le lien spécifique inclus dans le document de sécurité) qui bloque le chargement des DLL à partir de répertoires distants, comme ceux inscrits sur les lecteurs USB, les sites Web et les réseaux d'entreprises, identifiés comme sources d'attaques possibles (l'équipe d'ingénierie du MSRC a publié quelques informations techniques sur le vecteur d'attaque et l'outil de blocage sur le blog « Security Research & Defense» de Microsoft). « L'outil limite le chargement des bibliothèques distantes sur une base dite par application ou au sein d'une fonctionnalité globale, » a déclaré Christopher Budd. Ajoutant que « l'outil de Microsoft visait les entreprises, et non les utilisateurs, et ne sera pas mis à disposition des clients par le biais du service de mises à jour automatique». L'avis de sécurité de Microsoft répertorie d'autres solutions de contournement que les clients pourraient utiliser, comme par exemple le blocage du trafic des SMB (Server Message Block) sortant au niveau du firewall et la désactivation du client Web intégré de Windows, deux parades recommandées par HD Moore aux utilisateurs la semaine dernière. Christopher Budd a aussi fait valoir que les attaques identifiées par HD Moore et d'autres chercheurs constituaient un nouveau type de vecteur, mais certains ne sont pas de cet avis. «On connaît la méthode depuis 2000, et je l'ai également signalé en 2006, » a déclaré le chercheur israélien Aviv Raff sur Twitter lundi, celui-là même qui avait révélé le bogue de détournement de DLL dans Internet Explorer 7 en décembre 2006, et que Microsoft a corrigé en... avril 2009.

Une communication réduite au minimum

Aujourd'hui, Microsoft a refusé de dire si l'une de ses applications était concernée par ce défaut de programmation qui les rend vulnérables. «Nous effectuons des recherches sur nos produits, et si nous trouvons des failles, nous allons y remédier », a déclaré Christopher Budd. Auparavant, plusieurs chercheurs en sécurité extérieurs à Microsoft ont déclaré qu'ils souhaitaient savoir si l'un des logiciels de Microsoft présentait un risque, ce qui signifierait selon eux que les développeurs de l'éditeur de Redmond n'ont pas suivi les recommandations que l'entreprise avait faites aux programmeurs tiers. Christopher Budd n'a pas pu par exemple confirmer si Microsoft avait connaissance de cette vulnérabilité depuis août 2009, au moins, date, à laquelle Taeho Kwon, chercheur à l'Université Davis de Californie, dit avoir contacté l'entreprise au sujet du détournement de DLL. Un membre du service de la communication a simplement dit que Microsoft travaillait sur cette question depuis « une quinzaine de jours » seulement. Si le calendrier de Taeho Kwon est exact, l'incapacité de l'éditeur à dire lesquels de ses produits, s'il y en a, sont vulnérables à ces attaques, semblera immanquablement très étrange aux chercheurs.

Photo : D.R