Le captcha de Yahoo cassé par un malware

L'existence de ces logiciels malveillants qui tentent de contourner les tests de défi-réponse - ou Captcha (Completely Automated Public Turing) - destinés à vérifier que c'est bien un humain et non un ordinateur qui veut se connecter à tel ou tel service, n'est pas nouvelle. Voilà une dizaine d'années maintenant que dure cette guerre, c'est à dire depuis que ce type de sécurité a été mis en place. Pour le moteur malware, l'important est d'agir vite et en toute discrétion. Websense a posté une vidéo en ligne montrant comment fonctionne le moteur. Celui-ci utilise le Trojan Cridex qui vise les systèmes bancaires pour casser le processus Captcha de Yahoo.

En lui-même, Cridex est un Cheval de Troie classique, mais assez dangereux, qui ratisse les identifiants de connexion. Le malware cible plus particulièrement les services bancaires en ligne et les sites de médias sociaux depuis les ordinateurs des victimes, puis il télécharge les données volées vers un serveur de commande et de contrôle. En cela, il ressemble au malware Zeus connu depuis plus longtemps, lequel cible aussi les banques. Mais la caractéristique fondamentale de tout malware, c'est la manière dont il essaie de se propager et de contaminer de nouvelles victimes. Comme l'a découvert Websense, les systèmes Cridex utilisent les ordinateurs infectés comme proxies pour créer de nouveaux comptes de messagerie qui leurs servent ensuite pour envoyer des spams.

Un taux de réussite remarquable

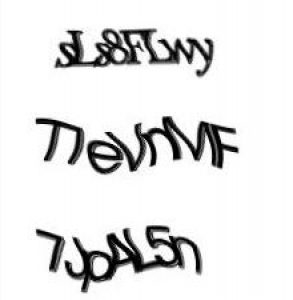

L'élément webmail de Cridex commence par remplir le formulaire d'inscription en utilisant des données fictives puis envoie des instantanés du Captcha apparaissant sur la page Yahoo à un serveur distant chargé de déchiffrer le texte. Si le Captcha retourné par le serveur n'est pas validé, le moteur malware demande au serveur distant de répéter ses tentatives jusqu'à ce qu'il obtienne la bonne réponse. Dans le test de Websense, le moteur logiciel a obtenu la bonne réponse après cinq tentatives infructueuses, un taux de réussite remarquable si on considère le grand nombre de machines infectées. En fait, le succès est de deux ordres. D'une part, Cridex semble intégrer un moteur capable de casser rapidement le Captcha qui sécurise le webmail. Websense estime que les six tentatives de sa démonstration reflètent sans doute le nombre moyen. Ensuite, Websense ne le précise pas, mais le serveur distant détourne un système de reconnaissance optique d'image et de caractère (OCR), utilisé par ailleurs à des fins tout à fait légitimes.

Un autre atout qui a son importance, c'est que malgré la lourdeur de la procédure (les cybercriminels doivent faire circuler les captures d'écran dans les deux sens jusqu'au serveur distant), le crack du Captcha lui-même est réalisé depuis l'ordinateur de la victime, donc une machine identifiée avec un nom de domaine qui ne suscite pas de méfiance. Ce qui évite aux criminels de passer par un serveur illégal qui pourrait être rapidement repéré et bloqué. Une fois le faux compte Yahoo mis en place, le temps pendant lequel celui-ci sera en mesure d'envoyer des spams avant d'être détecté est probablement très court. Si bien que les logiciels malveillants doivent générer de nouveaux comptes aussi rapidement que possible.

Les systèmes anti-robots se perfectionnent

La capacité des opérateurs malveillants à casser les systèmes Captcha est devenue, depuis plusieurs années, un domaine de recherche à part entière. Récemment, l'Université de Colombie-Britannique a publié une étude montrant que le système de défi-réponse de Facebook pouvait être trompé dans 80 tentatives sur 100. Quelques entreprises de sécurité ont développé des services autour du Captcha. De manière générale, elles s'emploient à rendre le processus de calcul le plus complexe possible pour les criminels. C'est le cas du système de NuCaptcha qui intègre de la vidéo dans son processus de validation. Reste que, si ces systèmes parviennent sans aucun doute à empêcher l'action des serveurs anti- Captcha, ils risquent aussi de surcharger les systèmes de webmail.