La génération Y veut du BYOD sans contrainte de sécurité

Selon une étude menée sous l'instigation du spécialiste de la sécurité Fortinet, le « Bring your own device » ne s'accompagne pas d'un souci de sécurité de la part des utilisateurs de la génération Y.

L'utilisation des appareils personnels à des fins professionnelles (le « Bring your own device » ou « BYOD ») par la Génération Y fait peser des risques de sécurité. Mais les utilisateurs n'en ont globalement cure. Il existe cependant des différences sensibles entre pays. C'est ce que révèle l'étude sponsorisée par Fortinet, spécialiste de la sécurité en appliance.

La possibilité de pertes de données ou de piratages est identifiée par les utilisateurs de la Génération Y comme les principaux soucis de sécurité des terminaux personnels utilisés à des fins professionnelles. Mais cette identification n'impacte pas les comportements.

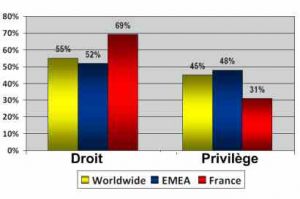

Les trois quarts des répondants, issus de la Génération Y, pratiquent déjà le BYOD. Cette moyenne mondiale est supérieure au résultat français où seuls les deux tiers y ont recours. Un tel usage d'outils personnels est considéré comme un véritable droit pour plus de la moitié des répondants, mais presque 70 % des Français.

Si user de ce « droit » implique d'aller à l'encontre des directives de l'entreprise, cela ne dérange pas un tiers des répondants (et 66 % des Indiens). D'une manière générale, le BYOD séduit davantage les pays non-européens et, au sein de la zone EMEA, la France est moins utilisatrice que la moyenne.

Face à cela, la résistance est forte contre les solutions de sécurité qui pourraient être imposées par les entreprises. Les deux tiers des répondants (un peu plus en France) estiment en effet qu'ils sont entièrement responsables de ce qui peut arriver à leurs outils personnels, même utilisés à des fins professionnelles.

Les entreprises doivent donc gérer la sécurité de leurs applications et données à la source. L'idée est ainsi de s'affranchir de la sécurité ou des failles de sécurité que l'on pourrait rencontrer sur des terminaux non-maîtrisés.

A propos de l'étude

L'étude sécurité dans l'IT 2012 de l'éditeur Fortinet est basé sur une enquête menée par le cabinet anglais Vision Critical. Celle-ci a été réalisée dans une quinzaine de pays dans le monde en mai et juin 2012.

L'échantillon comprend 3800 personnes, de 20 à 29 ans, diplômées du supérieur et possédant au moins un smartphone ou une tablette.