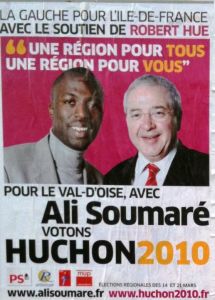

La CNIL a identifié le lieu des fuites sur Ali Soumaré, sans trouver l'auteur faute de traçabilité

Les fuites sur Ali Soumaré, candidat en Ile-de-France, lors de la récente campagne électorale pour les élections régionales proviennent du TGI de Pontoise. Mais il est impossible d'en trouver l'auteur faute de traçabilité de l'application informatique utilisée, conclut la CNIL qui demande au ministère de la justice de remédier à cette faiblesse informatique.

Pour rappel, des informations relatives aux antécédents judiciaires, réels ou supposés d'Ali Soumaré, avaient été divulguées dans la presse. La CNIL a alors engagé des contrôles auprès du ministère de l'Intérieur et du ministère de la Justice pour déterminer l'origine de ces informations. Les conclusions de ces contrôles montrent « l'insuffisance des mesures de sécurité prises par le ministère de la Justice pour gérer des données à caractère personnel sensibles. »

Deux élus avaient fait état d'informations relatives aux antécédents judiciaires d'Ali Soumaré. Les faits publiés concernaient la nature et la date des faits, l'état de la procédure. Ces contrôles ont permis d'extraire, puis d'analyser, les informations susceptibles de concerner Ali Soumaré en qualité de personne mise en cause ou de victime, enregistrées dans les fichiers d'antécédents judiciaires (le STIC de la police nationale, l'application JUDEX de la gendarmerie nationale) et dans la Nouvelle Chaîne Pénale (NCP) des juridictions de la région parisienne (gestion des procédures par les tribunaux).

Ces investigations ont permis d'établir que les données divulguées, dont certaines sont imputées de manière indue à Ali Soumaré, proviennent d'une consultation de la NCP du ministère de la justice, effectuée à partir du Tribunal de grande instance de Pontoise. Les données communiquées sont en effet en tous points identiques à celles enregistrées dans la NCP, lorsque les deux critères d'interrogation sont uniquement les nom et prénom de l'intéressé.

Mais malgré les investigations techniques poussées de la CNIL, il lui a été impossible de déterminer précisément l'origine et l'auteur de cette consultation, dans la mesure où cette application informatique ne dispose d'aucune traçabilité des consultations. Or, la traçabilité des fichiers contenant des données sensibles est une mesure de sécurité qui garantit de pouvoir connaître tout usage d'un fichier, y compris lorsque la consultation vise à faire un usage détourné des informations enregistrées. En conséquence, la CNIL a attiré l'attention de la ministre de la Justice sur cette situation et lui a demandé de prendre les mesures nécessaires pour remédier à cette situation.

Photo D.R.