L'industrie du malware ? Elle va très bien, merci

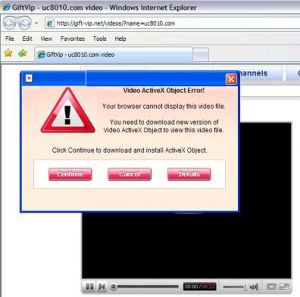

L'attaque de masse, par quelque moyen que ce soit, est devenue banale. Les « fins du monde » informatiques que l'on craignait par-dessus tout il y a 7 ou 8 ans sont devenues affaires quotidiennes. Un peu comme le spam, cette « calamité » tant redoutée dans les années 80 et qui n'éveille plus la moindre émotion de nos jours. S'habitue-t-on à la cybercriminalité au risque de la banaliser ? Pas du coté du Sans, en tous cas. Dans les colonnes du « journal de bord », l'on y parle d'une coïncidence troublante: la récente vague d'infection exploitant une vulnérabilité Realplayer a mis en évidence un détail important. Bon nombre de serveur de diffusion pointant sur ce qui semble être l'épicentre de l'attaque, uc8010.com. Et l'ensemble des machines infectées possèdent un point commun : elle sont toutes sous Windows et exécutent IIS et SQL Server. Nos éminents confrères de Zataz dressent un état des lieux très intéressant, de l'évolution de l'infection primaire. Ce qui est encore plus passionnant, c'est la méthode utilisée par l'agent d'infection du bot que décrit le Sans. L'injection est masquée par une déclaration « Cast ». Le fait de filtrer les Cast n'est pas à moyen terme, estime le Sans, un remède efficace, car « ce n'est très probablement pas la seule méthode de camouflage des requêtes » (sic). En outre, le principe même de l'exploitation d'une faille SQL connue, expédiée sous des habits trompeurs, n'est en rien propre au monde Microsoft. Rien n'interdit de penser qu'un jour, une astuce étende cette attaque aux systèmes Apache tournant sur MySQL. Au fait, à quoi sert un gros botnet lorsqu'il a achevé sa croissance ? demande Hyppönen sur le blog F-Secure. Il devient porte-avion pour un Pearl Harbour de Phishers. Car c'est en tombant sur un site web de phishing, traditionnellement « DNSisé » par un « fast flux » à l'adresse IP perpétuellement changeante, que le chasseur de virus s'est souvenu d'un détail : parmi les adresses relevées se trouvait celle d'un gros diffuseur de cartes de voeux infectées par Storm. Le monde des bot est si petit. Achevons cette tournée des botnets par ce panorama très complet consacré à RBN que brosse François Paget, un « frenchy » de l'Avert Lab McAfee. Ce sujet avait, il y a peu, fait l'objet d'un article dans les colonnes de CSO France, mais F.Paget donne là, outre une impressionnante liste de sites de référence, une dimension technique aussi intéressante qu'inquiétante. Rappelons également le travail quotidien de l'infatigable Dancho Danchev, grand pourfendeur de botnets, et qui, ce jour, nous parle d'attaque combinées ou l'on retrouve les failles Mdac, RealPlayer et, c'est là une nouveauté Chinoise, IE VML. Ce qui frappe, à la lecture des analyses de Monsieur Danchev, ce n'est pas franchement l'inventivité des auteurs de malware et autres architectes de botnets, mais leur incroyable rapidité de réaction, leur systématisme dans l'utilisation d'exploits, un peu comme un cuisinier qui tenterais tous les mélanges possibles en espérant un jour aboutir à l'élaboration d'un met des plus raffiné.