Hacking éthique avec son WiFi personnel

Les outils de test d'intrusion WiFi gratuits (ou presque) peuvent aussi servir à repérer les vulnérabilités de sécurité potentielles dans un réseau sans fil et à trouver des moyens de se protéger contre elles.

Rien de tel, pour comprendre la sécurité WiFi, que de se mettre dans la peau d'un hacker ! Cela ne veut pas dire qu'il faut essayer d'infiltrer le réseau d'une entreprise ou fouiner dans les installations de son voisin. Non, un piratage éthique et des tests d'intrusion WiFi légitimes - autrement dit avec l'accord du propriétaire du réseau - permettent d'apprécier les forces et les limites de la sécurité sans fil. Une meilleure connaissance des vulnérabilités WiFi potentielles permet d'améliorer la protection des réseaux que l'on gère et incite à plus de vigilance quand on se connecte à d'autres réseaux sans fil.

Commencer par un détecteur de réseaux WiFi

Les détecteurs de réseaux WiFi - aussi appelés stumblers - à usage général sont les premiers outils, les plus simples, à ajouter à sa panoplie de tests. Même si ce sont des outils typiquement passifs, ils remplissent une fonction importante. En effet, ils permettent de voir les points d'accès (AP) de proximité et leurs caractéristiques, par exemple, le niveau du signal, le type de sécurité/chiffrement et l'adresse MAC (Media Access Control). Avec un stumbler, on peut repérer les réseaux utilisant des protocoles de sécurité faibles, comme WEP ou la première version du WPA (WiFi Protected Access). Un détecteur de réseau WiFi peut aussi révéler la présence de points d'accès malveillants pouvant exposer votre réseau à des attaques, mis en place par des employés ou d'autres personnes. Certains stumblers peuvent aussi révéler rapidement des points d'accès SSID cachés ou non diffusés.

Parmi les détecteurs de réseaux, on peut notamment citer Vistumbler. Cette application Windows open source donne accès aux caractéristiques courantes des points d'accès, y compris les modalités précises d'authentification et de cryptage. Vistumbler peut aussi dévoiler le SSID (Service Set Identifier), autrement dit le nom du réseau sans fil, et le niveau du signal. Il peut également afficher les niveaux de signal et l'usage des canaux sous forme de graphiques. Ce stumbler propose beaucoup d'options de personnalisation et de configuration. En particulier, Vistumbler prend en charge les noms des points d'accès de façon à faciliter leur identification, ce qui permet également de détecter les PA malveillants. Il prend en charge le login GPS et le suivi en direct dans l'application à l'aide de Google Earth. Pour éviter de trimballer son ordinateur portable en même temps que son téléphone mobile, on peut utiliser AirPort Utility sur un appareil iOS ou télécharger une app comme WiFi Analyzer pour mobile Android.

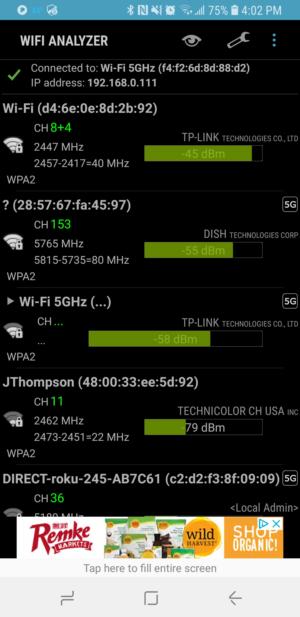

L'app Android WiFi Analyzer affiche les réseaux sans fil de proximité. (Crédit : Farproc)

Wifi Analyzer est app Android gratuite. Elle peut servir à trouver des points d'accès sur un smartphone ou une tablette Android. Wifi Analyzer est capable d'afficher les caractéristiques de base des points d'accès dans la bande des 2,4 GHz et d'appareils pouvant fonctionner sur la bande des 5 GHz. L'outil permet d'exporter la liste des points d'accès (au format XML) et de l'envoyer par mail ou via une autre application ou d'en faire une capture d'écran. Wifi Analyzer peut également afficher le niveau de signal de chaque canal, l'historique et le niveau d'usage sous forme de graphiques. Il comporte aussi un indicateur de signal pour trouver les points d'accès. Si les fonctions de ces détecteurs de réseau gratuits vous paraissent insuffisantes, vous pouvez aussi vous orienter vers des stumblers commerciaux plus complets.

Sniffers WiFi et gestionnaires de réseau

Les sniffers - ou renifleurs - WiFi font plus de choses que les stumblers. En effet, ils ne se limitent pas à révéler les caractéristiques d'un réseau : ils capturent et montrent et/ou analysent les paquets bruts envoyés sur les ondes. Le trafic capturé peut être importé dans d'autres outils, un craqueur de cryptage notamment. Certains sniffers incluent également des fonctions d'analyses ou de craquage. Et certains renifleurs ne recherchent et ne s'intéressent qu'à un certain type de trafic sur le réseau. Ils peuvent par exemple rechercher exclusivement les mots de passe envoyés en texte clair. Dans le genre, on peut citer CommView for WiFi. C'est un renifleur et analyseur WiFi commercial assez populaire qu'il est possible de tester gratuitement pendant 30 jours. Ce sniffer comporte aussi des fonctions de détection de réseau et donc de voir les caractéristiques du réseau. Il peut aussi afficher des statistiques et des graphiques sur l'usage des canaux, suivre les connexions IP et enregistrer toutes les sessions VoIP. L'outil permet également de capturer et de voir les paquets bruts.

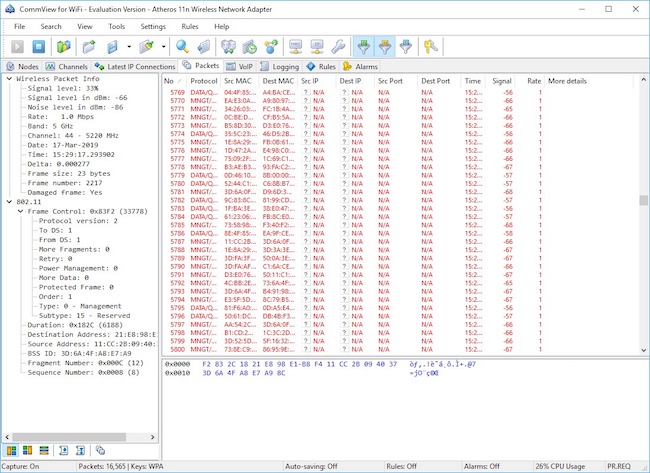

Il est possible d'essayer gratuitement le sniffer WiFi commercial CommView for WiFi pendant une période de 30 jours. (Crédit : Commview for WiFi)

Le fait de renseigner la phrase de passe de clé privée PSK quand on est connecté à un réseau WiFi permet de voir les paquets décryptés. Il est également possible de définir des règles pour filtrer les données visualisées et établir des alertes pour repérer les dispositifs malveillants. L'outil offre aussi d'autres fonctions intéressantes comme un générateur de trafic pour des usurpations d'identité, une fonction de réassociation de noeuds pour repousser manuellement des clients et une fonction de reconstruction TCP pour mieux visualiser les données capturées (texte ou photos).

L'outil open source Kismet est à la fois un stumbler WiFi, un sniffer de paquets et un système de détection d'intrusion. Il peut fonctionner sous Windows (avec le framework WSL), Mac OS X, Linux et BSD. Kismet permet de voir les caractéristiques des points d'accès, y compris le SSID des réseaux « cachés ». Il peut également capturer les paquets sans fil bruts, que l'on peut ensuite importer dans Wireshark, TCPdump, et autres outils. Sous Windows, Kismet ne fonctionne qu'avec les adaptateurs sans fil CACE AirPcap en raison des limitations imposées par les pilotes Windows. Il prend toutefois en charge divers adaptateurs sans fil sous Mac OS X et Linux.

Des outils pour visualiser les caractéristiques du WiFi

WirelessKeyView de NirSoft est un outil simple, mais soigné qui liste toutes les clés ou phrases de passe WEP, WPA et WPA2 stockées sur l'ordinateur Windows sur lequel il est utilisé.

WirelessKeyView ne capture aucun paquet sur les ondes, mais il peut révéler une vulnérabilité WiFi importante. (Crédit : Nirsoft)

Alors qu'il était assez facile de révéler les clés sauvegardées sous Windows 7 et systèmes antérieurs via l'interface graphique Windows courante, ce n'est plus aussi simple sous Windows 10. WirelessKeyView peut rapidement fournir une liste exportable de tous les réseaux sauvegardés, quelle que soit la version du système d'exploitation. Des outils comme WirelessKeyView peuvent révéler des informations sensibles sur un appareil compromis ou volé, autres que des documents. D'où l'importance d'utiliser l'authentification 802.1x, puisque chaque utilisateur ayant son propre identifiant de connexion pour le WiFi, il n'est pas concerné par ce type de problème.

La suite d'outils open source Aircrack-ng permet de cracker des clefs WEP et WPA/WPA2-Personal (TKIP).

L'app de test d'intrusion Aircrack-ng, disponible en tant qu'outil autonome, fait partie de nombreuses boîtes à outils. (Crédit Aircrack-NG)

Cette suite fonctionne sous Windows, Mac OS X, Linux et OpenBSD. Elle est également téléchargeable sous forme d'image VMware et de Live CD. Elle permet de voir les réseaux WiFi de proximité, y compris les SSID cachés ou non diffusés. Elle permet également de capturer les paquets bruts, d'injecter et de repasser le trafic, et éventuellement de craquer les clés de cryptage quand un nombre suffisant de paquets a été capturé.

Distribution Linux pour piratage et intrusion éthiques

Kali Linux est sans doute l'une des distributions de test de pénétration les plus populaires. Elle s'installe comme tout système d'exploitation Linux. Mais il est également possible de créer un boot disque de la distribution ou de télécharger des images VMware ou VirtualBox. Kali Linux regorge d'outils de sécurité et d'outils forensics, dont certains peuvent servir à réaliser des tests d'intrusion sur les réseaux WiFi. Les outils Kismet et Aircrack-ng en font d'ailleurs partie. Mais ce ne sont pas les seuls : on trouve aussi Reaver qui permet de pirater un réseau en exploitant un code PIN WPS non sécurisé, ou FreeRadius-WPE qui permet de mener des attaques man-in-the-middle sur l'authentification 802.1X, ou encore Wifi Honey qui permet de créer un pot de miel pour inciter les clients à se connecter à un faux point d'accès afin de capturer leur trafic et mener des attaques man-in-the-middle.

L'option de la solution matérielle

Si vous êtes vraiment très exigeant sur la question de la sécurité sans fil et si vous voulez être sûr de bloquer toutes les vulnérabilités, alors WiFi Pineapple de Hak5 est fait pour vous. Cette solution matérielle a été spécialement conçue pour faire de l'audit de réseau WiFi et des tests de pénétration. WiFi Pineapple permet de scanner, cibler, intercepter et identifier de nombreuses menaces et faiblesses d'un réseau sans fil. WiFi Pineapple ressemble à un routeur et il est tout aussi convivial, y compris pour ce qui est de l'interface graphique Web.

L'appareil WiFi Pineapple Tetra permet d'effectuer des tests vraiment intéressants sur un réseau sans fil. (Crédit : Wifi Pineappel from Hak5)

WiFi Pineapple permet de voir les caractéristiques du client de chaque point d'accès, d'envoyer des paquets de désauthentification et de créer automatiquement de faux PA en imitant les SSID de proximité pour s'amuser un peu. Il permet également de capturer les données de navigation sur le Web d'autres personnes et d'usurper des réponses DNS pour tromper les utilisateurs ou les diriger vers des sites malveillants. WiFi Pineapple est disponible en deux versions : une version de poche NANO mono-bande dont le prix démarre à 99,99 dollars HT et une version Tetra double bande de la taille d'un routeur dont le prix démarre à 199,99 dollars HT.