Flash Player 10.3 : un correctif majeur

Une importante mise à jour du lecteur multimédia d'Adobe vient d'être mise à disposition par l'éditeur américain pour corriger des failles de sécurité et permettre aux utilisateurs de mieux contrôler leurs cookies Flash.

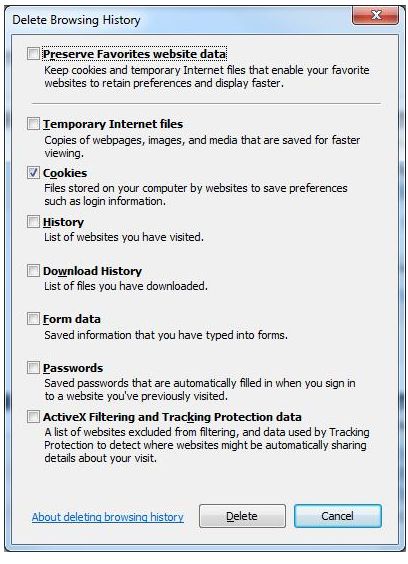

Avec la version 10.3 de Flash Player livrée hier, jeudi 12 mai, les utilisateurs vont pouvoir gérer le système de cookies spécifique à Flash en se servant de leurs paramétrages personnels ou bien à travers un nouveau panneau de contrôle. Les cookies Flash, également appelés « Local Stored Objects » (objet local partagé, LSO) constituent depuis 2009 un sujet délicat pour les utilisateurs du plug-in multimedia. Les experts en sécurité avaient alors montré que ces LSO étaient largement utilisés pour suivre à la trace les internautes sur le web. Le problème, c'est que les cookies Flash sont connus pour être difficiles à supprimer, au contraire des cookies traditionnels. Or quelques sites s'en servent pour pister les utilisateurs qui ont par ailleurs choisi de bloquer les cookies de façon générale.

Les cookies sont de petits bouts de texte, stockés sur l'ordinateur, dont les sites web se servent pour identifier leurs visiteurs réguliers. « Les utilisateurs pouvaient déjà gérer leurs cookies Flash, mais ce n'était pas très facile à faire », a reconnu Wiebke Lips, porte-parole d'Adobe en réponse à un e-mail de nos confrères d'IDG News Service.

La nouvelle option de gestion des cookies Flash fonctionnera avec les navigateurs Firefox, de Mozilla, et Internet Explorer, de Microsoft. Ils seront ultérieurement proposés aux utilisateurs de Chrome et Safari, indique Adobe.

Avec la version 10.3 de Flash Player, les utilisateurs d'Internet Explorer (ci-dessus) pourront détruire les cookies Flash depuis leur navigateur (cliquer ici pour agrandir l'image)

Un panneau de contrôle natif

Même s'il reste encore de nombreuses atteintes à la vie privée sur le web, la mise à jour d'Adobe est une bonne nouvelle, estime Seth Schoen, ingénieur senior chez Electronic Frontier Foundation qui s'est penché sur le problème posé par ces LSO. « Je suis satisfait qu'Adobe y réponde de façon complète », a-t-il indiqué dans un e-mail à IDG News Service, en jugeant néanmoins regrettable que cela ait pris autant de temps.

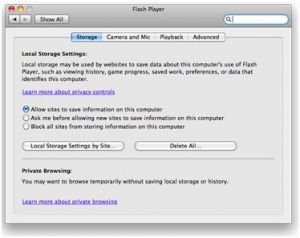

Les internautes peuvent aussi gérer ces cookies à travers un panneau de contrôle, conçu pour leur fournir un seul et unique emplacement d'où ils pourront s'assurer que le lecteur Flash se comporte comme il le doit. « Avec Flash Player 10.3, nous avons créé un outil de contrôle natif pour les postes sous Windows, MacOS et Linux, afin que les utilisateurs gèrent tous les paramétrages du Flash Player, y compris celui des caméras, microphones et Local Shared Objects », explique dans un billet de blog Peleus Uhley, porte-parole d'Adobe.

Une faille critique comblée : CVE-2011-0627

Le plug-in Flash Player 10.3 présente aussi diverses améliorations fonctionnelles et corrige quelques failles critiques de sécurité. Autre nouveauté : les utilisateurs de Mac OS recevront désormais des alertes automatiques lors des mises à jour du logiciel, comme sous Windows. « Auparavant, ils avaient quelquefois du mal à se mettre à niveau dans la mesure où les agendas de mises à jour de Mac OS et de Flash Player ne se font pas en même temps », rappelle Peleus Uhley dans son billet. « Avec cette fonction, Flash Player vérifiera automatiquement chaque semaine si des updates sont disponibles et avertira l'utilisateur dans la foulée ».

Les correctifs de sécurité, qui affectent toutes les plateformes Flash, sont importants. Le lecteur multimédia a été utilisé dans de nombreuses attaques en ligne ces dernières années. Avec ce lot de patches, Adobe indique qu'il corrige une faille jusque-là inconnue et exploitée dans des attaques en ligne. « Il a été signalé certaines tentatives d'exploitation par des malwares de l'une de ses vulnérabilités, CVE-2011-0627, au moyen d'un fichier Flash (.swf) encapsulé dans un fichier Microsoft Word (.doc) ou Excel (.xls) distribué sous la forme d'un fichier attaché à un e-mail et prenant pour cible la plateforme Windows », relate Adobe dans une note publiée sur son site web. « Néanmoins, à ce jour, Adobe n'a pas récupéré d'exemple prouvant que ces attaques ont réussi ».