Du trafic de malwares circule sur les réseaux d'une entreprise sur dix selon d'Akamai

Un rapport d'Akamai souligne l'ampleur des menaces liées aux logiciels malveillants, tout en pointant les dangers des menaces spécifiques à l'infrastructure DNS.

Selon un rapport du fournisseur de cloud et de réseau de diffusion de contenu Akamai, au cours de chaque trimestre de l'année dernière, le trafic DNS des réseaux de 10 à 16 % des entreprises était dirigé vers des serveurs de commande et de contrôle (C2) associés à des botnets connus et à diverses autres menaces de logiciels malveillants. Et plus d'un quart de ce trafic était dirigé vers des serveurs appartenant à des courtiers d'accès initiaux, les Initial Access Brokers (IAB), c'est-à-dire des cyberpirates qui vendent à d'autres criminels l'accès aux réseaux d'entreprise indique encore le rapport. « En analysant le trafic DNS malveillant des entreprises et des particuliers, nous avons pu repérer plusieurs contaminations et campagnes, comme la propagation de FluBot, un malware basé sur Android qui se déplace d'un pays à l'autre dans le monde, ainsi que la prévalence de divers groupes de cybercriminels visant les entreprises », a déclaré Akamai. « Le meilleur exemple est peut-être la présence significative de trafic C2 lié aux courtiers d'accès initiaux (IAB) qui pénètrent dans les réseaux d'entreprise et monétisent l'accès en le vendant à d'autres, notamment les groupes de ransomware en tant que service (RaaS) », a ajouté le fournisseur. Étant donné la vaste infrastructure DNS qu'il exploite pour son réseau de diffusion de contenu CDN (Content Delivery Network) mondial et d'autres services de cloud et de sécurité, Akamai peut observer jusqu'à sept trillions de requêtes DNS par jour. Comme les requêtes DNS essayent de résoudre l'adresse IP d'un nom de domaine, le fournisseur peut mettre en correspondance les requêtes provenant de réseaux d'entreprise ou d'utilisateurs privés avec des domaines malveillants connus, en particulier ceux qui hébergent des pages de phishing, diffusent des malwares ou sont utilisés à des fins de C2.

Un grand nombre de terminaux potentiellement affectés

Selon les données, entre 9 et 13 % de tous les dispositifs qu'Akamai a pu voir en train d'effectuer des requêtes DNS chaque trimestre, ont essayé d'atteindre un domaine desservant des logiciels malveillants. Entre 4 et 6 % ont essayé de résoudre des domaines d'hameçonnage connus et entre 0,7 et 1 % ont essayé de résoudre des domaines C2. À première vue, le pourcentage de domaines C2 peut sembler faible par rapport aux domaines de malwares, mais cela concerne un très grand nombre de terminaux, capables de générer 7 billions de requêtes DNS par jour. Une requête vers un domaine hébergeant des malwares ne veut pas nécessairement dire que la compromission est réussie, car le malware peut être détecté et bloqué avant qu'il ne s'exécute sur l'appareil. Cependant, une requête vers un domaine C2 suggère une infection active par un malware. Un seul dispositif compromis sur un réseau d'entreprise comportant des milliers ou des dizaines de milliers de dispositifs peut déboucher sur une prise de contrôle complète du réseau, comme dans la plupart des cas de ransomware, en raison des techniques de mouvement latéral employées par les attaquants pour passer d'un système interne à l'autre. Consultées par entreprises, les données C2 DNS d'Akamai montrent que plus d'une entreprise sur 10 a subi une compromission active l'an dernier. « Sur la base de nos données DNS, nous avons constaté que plus de 30 % des entreprises analysées ayant un trafic C2 malveillant appartiennent au secteur manufacturier », ont déclaré les chercheurs d'Akamai. « Mais des entreprises des secteurs des services aux entreprises (15 %), de la haute technologie (14 %) et du commerce (12 %) ont également été touchées. Les deux principaux secteurs verticaux dans nos données DNS (industrie manufacturière et services aux entreprises) sont aussi les principaux secteurs touchés par le ransomware Conti », ont-ils ajouté.

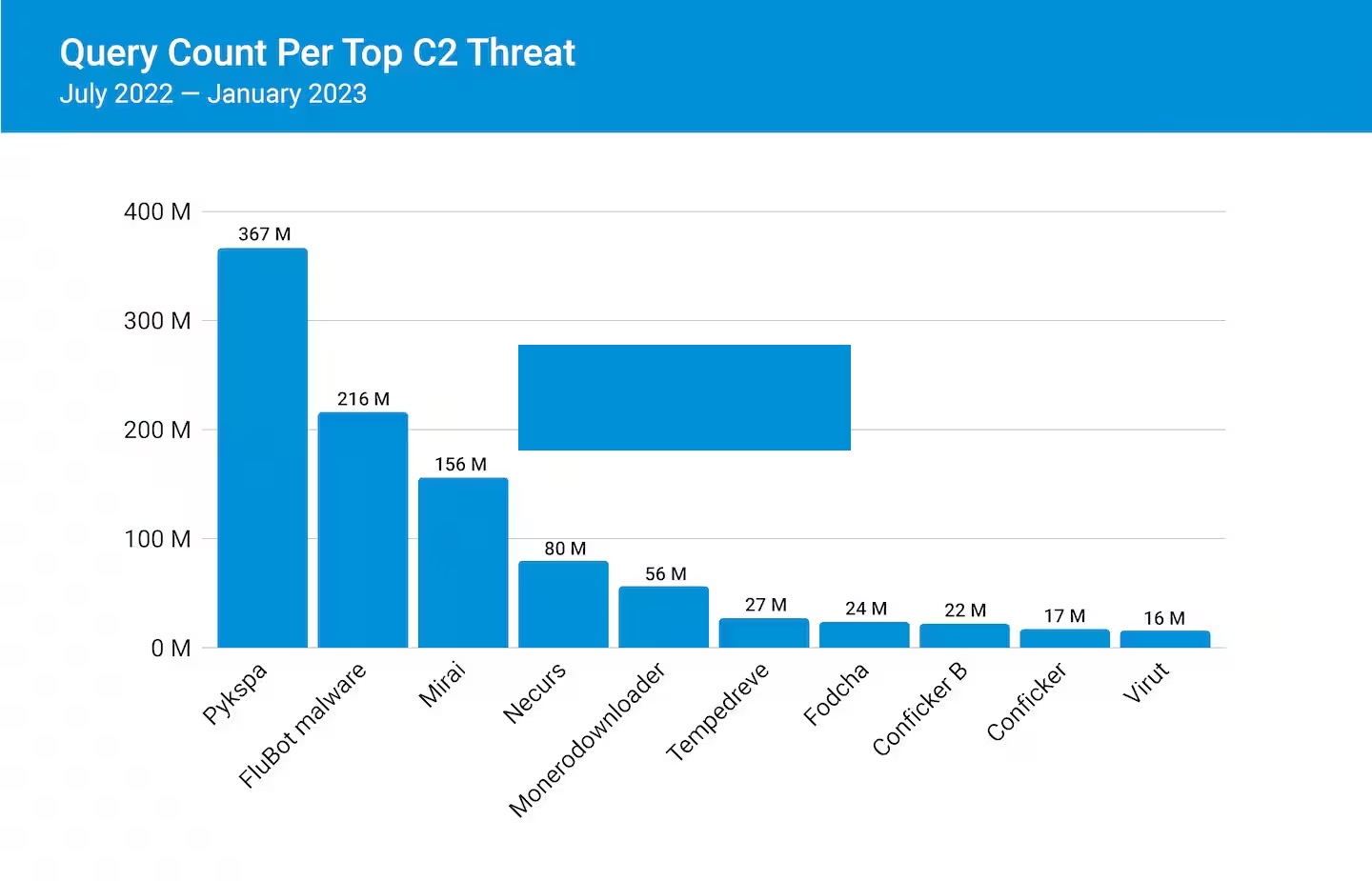

Le podium malwares remonté par Akamai aligne Pykspa, Flubot et Mirai. (Crédit Akamai)

44 % du trafic malveillant issu des réseaux de zombies

Akamai a décomposé le trafic C2 en plusieurs catégories : réseaux de zombies, courtiers d'accès initial (IAB), Infostealers, ransomware, chevaux de Troie d'accès à distance (Remote Access Trojan, RAT) et autres. Avec 44 % du trafic C2 malveillant, les réseaux de zombies constituent la catégorie la plus importante, sans même prendre en compte certains réseaux de zombies importants comme Emotet ou Qakbot, dont les opérateurs vendent l'accès à des systèmes et qui entrent donc dans la catégorie des courtiers d'accès initiaux IAB. Cependant, la plupart des réseaux de zombies peuvent techniquement être utilisés pour fournir des charges utiles supplémentaires de malwares et même si leurs propriétaires ne vendent pas publiquement ce service, certains ont conclu des accords privés. Par exemple, le botnet TrickBot avait un accord privé avec les cybercriminels à l'origine du ransomware Ryuk.

Le plus grand botnet observé par Akamai dans le trafic C2 provenant d'environnements d'entreprise est QSnatch. Celui-ci s'appuie sur un logiciel malveillant pour infecter spécifiquement le firmware des périphériques de stockage NAS QNAP obsolètes. QSnatch est apparu pour la première fois en 2014 et reste actif à ce jour. Selon un avis de l'Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à la mi-2020, il y avait plus de 62 000 appareils infectés dans le monde. QSnatch bloque les mises à jour de sécurité et est utilisé pour l'extraction d'identifiants, l'enregistrement de mots de passe, l'accès à distance et l'exfiltration de données. Les IAB constituent la deuxième catégorie la plus importante dans le trafic DNS C2 - les menaces les plus importantes dans ce groupe émanent d'Emotet, avec 22 % de tous les appareils infectés, et Qakbot, avec 4 %. Emotet est l'un des botnets les plus importants et les plus anciens. Il est utilisé par de nombreux groupes cybercriminels pour l'accès initial aux réseaux d'entreprise. De plus, au fil des ans, Emotet a été utilisé pour déployer d'autres réseaux de zombies, notamment TrickBot et Qakbot.

Des malwares liés à des gangs connus

En 2021, les autorités policières de plusieurs pays, dont les États-Unis, le Royaume-Uni, le Canada, l'Allemagne et les Pays-Bas, ont réussi à prendre le contrôle de l'infrastructure de commande et de contrôle du réseau de zombies. Cependant, son démantèlement a été de courte durée, et le botnet est déjà réapparu sous une nouvelle itération. Emotet, qui était à l'origine un cheval de Troie bancaire en ligne, s'est transformé en plateforme de diffusion de logiciels malveillants. Elle offre de multiples modules qui permettent à ses opérateurs de voler des courriels, de lancer des attaques DDoS et bien d'autres choses encore. Emotet entretenait également des relations connues avec des gangs de ransomware, notamment Conti. Comme Emotet, Qakbot est un autre botnet utilisé pour diffuser des charges utiles supplémentaires et entretenir des relations avec des gangs de ransomwares, comme Black Basta. Le malware est également connu pour exploiter l'outil de test de pénétration Cobalt Strike pour disposer de plus de fonctionnalités et d'une persistance supplémentaire, ainsi que des capacités de vol d'informations. Même si l'on sait que les botnets diffusent des ransomwares, une fois déployés, ces programmes ont leurs propres C2, aussi représentés dans les données DNS d'Akamai. Plus de 9 % des dispositifs ayant généré un trafic C2 l'ont fait vers des noms de domaine associés à des menaces de ransomware connues. Parmi ceux-ci, REvil et LockBit étaient les plus courants.

Une analyse récente de la méthodologie des groupes de ransomware modernes, comme Conti, a montré que les attaquants sophistiqués demandent souvent à des opérateurs de travailler « les mains sur clavier » afin de faire progresser rapidement et efficacement une attaque », ont déclaré les chercheurs d'Akamai. « La capacité à visualiser et à bloquer le trafic C2 peut s'avérer essentielle pour mettre fin à une attaque en cours », ont-ils ajouté. Avec 16 % des dispositifs observés par Akamai, les Infostealers constituent la troisième catégorie la plus populaire de trafic C2. Comme leur nom l'indique, ces programmes malveillants sont utilisés pour voler des informations, par exemple des noms d'utilisateur et des mots de passe de divers services, des cookies d'authentification stockés dans les navigateurs et d'autres informations d'identification stockées localement dans d'autres applications, qui peuvent s'avérer précieuses pour les attaquants et favoriser d'autres attaques. Ramnit, un Infostealers modulaire, également utilisé pour déployer d'autres malwares, était la principale menace observée dans cette catégorie. Parmi les autres menaces notables observées dans le trafic C2 figurent Cobalt Strike, le RAT Agent Tesla, le ver Pykspa et le virus polymorphe Virut.