CrowdStrike renforce la sécurité pour les containers en mode multicloud

Le fournisseur de sécurité cloud natif, CrowdStrike, promet plus de visibilité sur les containers et une détection étendue des menaces dans les environnements multicloud.

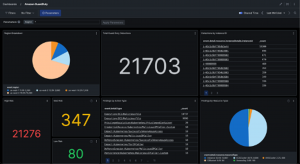

Outre l'ajout de plus grandes capacités de visibilité des conteneurs à sa plateforme de protection des applications cloud-natives (Cloud Native Application Protection Platform ou CNAPP), le fournisseur de sécurité native du cloud CrowdStrike a lancé un service de chasse aux menaces dans le cloud appelé Falcon Overwatch.

Une chasse aux menaces avec et sans agent

Le service autonome de chasse aux menaces Falcon Overwatch utilise les indicateurs d'attaque orientés cloud de l'éditeur pour fournir une visibilité sur les menaces évoluées et sophistiquées sur l'ensemble du plan de contrôle, y compris les composants et les fonctions de réseau utilisés pour les charges de travail du cloud. De façon à offrir une meilleure visibilité sur plusieurs clouds, notamment Amazon Web Services, Azure et Google Cloud, le service s'appuie à la fois sur les solutions avec agents (Falcon cloud workload protection) et sans agent (Falcon Horizon cloud security posture management) de la plateforme CrowdStrike CNAPP. « D'un côté, nous recevons des données sans agent de plus de 1,2 milliard de conteneurs utilisant Falcon Horizon », a expliqué Param Singh, vice-président de Falcon Overwatch. « De l'autre, nous recevons des données provenant de nos agents installés par différentes entreprises pour leurs points d'extrémité, par exemple, les serveurs Linux fonctionnant dans le cloud. En combinant ces deux sources de données, nous pouvons proposer une chasse aux menaces plus efficace », a ajouté M. Singh

Meilleure visibilité des conteneurs

L'éditeur entent également améliorer la visibilité des clients sur les conteneurs logiciels pour les aider à repérer les vulnérabilités, les logiciels malveillants intégrés ou les secrets stockés avant qu'un conteneur spécifique ne soit déployé. Pour cela, la plateforme identifie et corrige les conteneurs malveillants, ou corrige ceux qui se sont écartés de leur configuration idéale. En réponse à la demande de ses clients, le fournisseur a étendu ces capacités pour les rendre compatibles avec le service managé sans serveur Elastic Container Services (ECS) Fargate d'Amazon, en plus du support existant pour son service Elastic Kubernetes Services (EKS) Fargate.

CrowdStrike a également étendu ses capacités d'analyse à huit registres de conteneurs, notamment : Docker Registry 2.0, IBM Cloud Container Registry, JFrog Artifactory, Oracle Container Registry, Red Hat OpenShift, Red Hat Quay, Sonatype Nexus Repository et VMware Harbor Registry. Enfin, l'éditeur a ajouté des capacités d'analyse des composants logiciels pour détecter et remédier aux vulnérabilités des composants open source les plus populaires, en particulier les dépendances Go, JavaScript, Java, Python ou Ruby dans la base de code du client. Ces capacités d'analyse d'images de conteneurs pour un nombre toujours plus riche de registres et de services gérés devraient permettre d'identifier davantage de menaces et de mauvaises configurations au sein des environnements conteneurisés, et de sécuriser les pipelines d'intégration continue et de livraison continue (CI/CD).