Cisco publie 20 patch avant CiscoLive

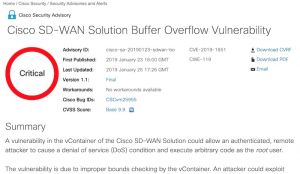

La vulnérabilité découverte dans le vContainer de la solution SD-WAN de Cisco pourrait permettre à un attaquant distant authentifié de provoquer un déni de service (DoS).

Alors que Cisco Live démarre demain matin à Barcelone, l'équipementier a livré 20 mises à jour, dont une mise à jour critique pour corriger une vulnérabilité de débordement de mémoire tampon dans sa solution SD-WAN. La vulnérabilité identifiée dans le vContainer de la solution SD-WAN de Cisco pourrait permettre à un attaquant distant authentifié de provoquer un déni de service (DoS) et d'exécuter du code arbitraire avec des privilèges d'utilisateur root. Selon l'avis de sécurité de Cisco, la vulnérabilité est « due à une vérification incorrecte des limites » par le vContainer. Un attaquant pourrait exploiter la vulnérabilité en envoyant un fichier malveillant à un vContainer. En cas de succès, l'attaque pourrait provoquer un débordement de mémoire tampon sur le vContainer et entraîner un déni de service que l'attaquant pourrait utiliser pour exécuter du code arbitraire avec des privilèges d'utilisateur root. On peut trouver ici une mise à jour du logiciel corrigeant les vContainers affectés, et il n'y a pas de solution de contournement disponible, comme le précise le spécialiste du réseau.

Cisco a également révélé 11 vulnérabilités à haut risque, dont une dans les équipes Cisco Webex, anciennement dénommé Cisco Spark. La vulnérabilité est liée à des « chemins de recherche peu sécurisés » utilisés par l'identificateur de ressource uniforme (URI) de Webex défini dans le système Windows. Et ce n'est pas tout : de multiples vulnérabilités ont été trouvées dans le lecteur d'enregistrement réseau de Cisco Webex et le lecteur Webex pour Microsoft Windows. Le logiciel concerné valide incorrectement les fichiers aux formats Advanced Recording Format (ARF) et Webex Recording Format (WRF), provoquant la vulnérabilité. D'autres vulnérabilités à haut risque ont été trouvées dans la configuration du groupe d'utilisateurs de la solution SD-WAN de Cisco ouvrant l'accès aux conteneurs vSmart et permettant à un attaquant d'obtenir des privilèges élevés.

Le SD-Wan également patché

De multiples vulnérabilités ont également été trouvées dans le CLI local de Cisco SD-WAN qui permettent à un attaquant local authentifié d'escalader les privilèges et de modifier les fichiers de configuration des périphériques. Des vulnérabilités ont également été trouvées dans l'interface de gestion Web des routeurs Cisco Small Business RV320 et RV325 Dual Gigabit WAN VPN, dans l'interface d'administration Web de Cisco Identity Services Engine (ISE), dans le protocole d'implementation UDP de Cisco IoT Field Network Director (IoT-FND) et dans le composant DAQ d'acquisition de données du logiciel Cisco Firepower Threat Defense (FTD).