Briser la chaîne des cyberattaques

Les solutions de Proofpoint ciblent les étapes les plus critiques d'une cyberattaque pour lutter contre la compromission des courriels professionnels, les ransomwares et l'exfiltration de données.

Lors du salon Protect 2023 organisé les 6 et 7 septembre à New York, l'entreprise Proofpoint, spécialisée dans la cybersécurité et la conformité, a annoncé l'ajout à ses solutions de sécurité de plusieurs fonctionnalités et capacités destinées à stopper les menaces au niveau des étapes les plus critiques de la chaîne d'exécution des cyberattaques, aussi appelée « kill chain », qui va de la reconnaissance jusqu'à l'exfiltration des données. « Ces fonctionnalités, qui couvrent les plateformes Aegis Threat Protection, Identity Threat Defense et Sigma Information Protection du fournisseur, pourront aider les entreprises à lutter contre la compromission des courriers électroniques professionnels (Business Email Compromise, BEC), les ransomwares et l'exfiltration de données », a déclaré le fournisseur dans un communiqué. « Basées sur l'intelligence artificielle (IA) et l'apprentissage machine (ML), ces solutions offrent aux praticiens de la sécurité, la visibilité, la flexibilité et la profondeur nécessaires pour détecter et perturber les adversaires qui ciblent les surfaces d'attaque de leurs entreprises », a ajouté Proofpoint.

La « cyber kill chain »

La chaîne de cyberattaque décrit la séquence des événements impliqués dans une attaque externe sur l'environnement informatique d'une entreprise. Elle peut aider les équipes de sécurité à mettre en place des stratégies et des technologies pour arrêter ou contenir les attaques à différents stades. Conceptualisée à l'origine par Lockheed Martin, cette chaîne de cyberattaque, souvent appelée « cyber kill chain », décompose la structure d'une cyberattaque en sept étapes distinctes bien identifiables. Le modèle répertorie les actions que doivent réaliser les adversaires pour atteindre leur objectif et enrichit les connaissances des défenseurs sur les tactiques, les techniques et les procédures d'un attaquant.

Les sept étapes décrites dans la « cyber kill chain » de Lockheed Martin sont :

1 - La reconnaissance : L'intrus choisit une cible, l'étudie et recherche des vulnérabilités.

2 - La création d'un arsenal : L'intrus développe un logiciel malveillant pour exploiter la vulnérabilité.

3 - La livraison : L'intrus transmet le logiciel malveillant via un courriel d'hameçonnage ou un autre moyen.

4 - L'exploitation : Le logiciel malveillant commence à s'exécuter sur le système cible.

5 - L'installation : Le logiciel malveillant installe une porte dérobée ou une autre entrée accessible à l'attaquant.

6 - La prise de commande et de contrôle : L'intrus obtient un accès permanent aux systèmes/réseaux de la victime.

7 - Les actions sur l'objectif : L'intrus entreprend des actions visant à atteindre l'objectif final, telles que le vol, la corruption ou la destruction de données.

Détection et visibilité améliorées des attaques BEC

Les améliorations et fonctionnalités apportées à la plateforme Aegis de Proofpoint permettent de désarmer les attaques de compromission BEC, de ransomware, les URL piégés et d'empêcher le contournement de l'authentification multifactorielle (MFA) pour l'hameçonnage d'identifiants ou Credential Phishing. En particulier, la plateforme offre une détection et une prévention des menaces BEC avant livraison. « Basée sur un grand modèle de langage via l'implémentation du BERT LLM dans la solution CLEAR de Proofpoint, cette protection s'est avérée efficace pour détecter les messages malveillants créés de manière classique ou à l'aide de l'IA générative », a déclaré Proofpoint. De nouveaux résumés dans le tableau de bord de prévention des attaques ciblées (Targeted Attack Prevention, TAP) améliore aussi la visibilité sur les menaces bloquées et fournit de meilleures explications sur les réprobations de BEC effectuées par la solution Clear de Proofpoint, y compris les menaces réprouvées par la détection basée sur le LLM. Selon le fournisseur, les résumés expliqueront pourquoi une menace a été identifiée comme attaque BEC et les actions mises en oeuvre pour y répondre.

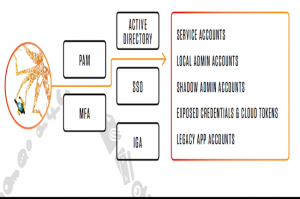

Identification des chemins d'attaque des ransomwares

La fonctionnalité Attack Path Risk de Proofpoint est chargée de rassembler les données de la chaîne d'attaque entre les plateformes Aegis et Identity Threat Defense. Elle aidera ainsi les professionnels de la sécurité à mieux comprendre le nombre de chemins d'attaque empruntés par les ransomwares et l'exfiltration de données si l'identité d'un employé est compromise par un abus de privilèges et un mouvement latéral. « Les entreprises qui ajouteront Identity Threat Defense de Proofpoint à leur implémentation Aegis pourront donner à leurs analystes les moyens de prioriser rapidement la remédiation et les contrôles adaptatifs », a affirmé le fournisseur. La fonctionnalité Identity Threat Defense sera disponible au quatrième trimestre dans le tableau de bord TAP du fournisseur.

Détection des courriels mal adressés

« Sigma Information Protection de Proofpoint fusionne la classification des contenus, la télémétrie des menaces et le comportement des utilisateurs à travers les canaux dans une interface native du cloud pour prévenir la perte de données et les menaces d'initiés », a déclaré l'éditeur. « Également disponible au quatrième trimestre, la solution Misdirected Email de Proofpoint pourra détecter les anomalies de comportement pour analyser le contenu et empêcher les utilisateurs d'envoyer accidentellement des courriels et des fichiers au mauvais destinataire, ce qui pourrait entraîner une perte de données », a ajouté le fournisseur. « Au quatrième trimestre, Sigma se dotera aussi d'une interface utilisateur d'IA générative appelée Security Assistant qui permet aux analystes de poser des questions en langage naturel et de recevoir des informations/recommandations exploitables basées sur des points de données combinés à travers les plateformes de Proofpoint », a déclaré l'entreprise. Les analystes pourront demander à l'assistant de leur montrer « les tentatives d'exfiltration et de leur recommander les contrôles DLP à ajouter », a expliqué Proofpoint. Quand l'interface générative de Proofpoint basée sur l'IA sera étendue aux plateformes Aegis et Identity Threat Defense, ce qui devrait se faire progressivement, les praticiens de la sécurité pourront lui demander de leur montrer « les personnes les plus attaquées avec le plus de chemins d'attaque, les plus susceptibles d'entrainer une exfiltration de données basée sur un ransomware ».