4 conseils pour protéger les utilisateurs contre les attaques ciblées Covid-19

Quelques bonnes pratiques de base permettent de protéger lescollaborateurs travaillant à distance, particulièrement vulnérables aux tentatives d'hameçonnage, aux domaines malveillants et aux malwares exploitant la crise du coronavirus.

Les cyberpirates profitent largement de cette période de crise pour cibler leurs victimes en s'appuyant sur des campagnes qui utilisent comme façade le Covid-19. Parmi les techniques employées, les attaques de phishing sont sans doute les plus menaçantes. Les attaquants créent également des noms de domaine associés au Covid-19 et incitent les gens à cliquer dessus. Un récent rapport publié par Anomali répertorie au moins 15 campagnes distinctes surfant sur le thème du Covid-19. Menées par 11 acteurs de la menace, ces campagnes ont utilisé 39 familles différentes de malwares exploitant pas moins de 80 techniques MITRE ATT&CK. En janvier, les attaques se matérialisaient souvent par l'envoi de courriels malveillants supposément envoyés par des prestataires sociaux et de la santé. En février, les attaques ont évolué. Cette fois, les attaquants ont ajouté des chevaux de Troie, des Trojans RATS, pour essayer de prendre le contrôle des ordinateurs à distance. En mars, CheckPoint a signalé une augmentation des domaines frauduleux ayant pour thème le Covid-19. Mi-mars, les chercheurs ont constaté que les attaquants diffusaient une fausse carte du coronavirus au nom de l'Université Johns Hopkins.

Microsoft a récemment établi une liste des thématiques d'attaques les plus en vogue sur les réseaux, thématiques sur lesquelles elle assure une surveillance :

- Tous les pays font l'objet au moins d'une attaque utilisant le thème du Covid-19. La Chine, les États-Unis et la Russie ont été les pays plus ciblés.

- Les malwares Trickbot et Emotet changent de forme pour tirer parti du Covid-19 dans leurs attaques et réutilisent différents leurres.

- Environ 60 000 courriels contiennent des pièces jointes ou des URL malveillantes liées au Covid-19.

- Les attaquants se font passer pour des organisations officielles pour se faufiler dans les boîtes de réception des logiciels de messagerie.

- SmartScreen a suivi plus de 18 000 URL et adresses IP malveillantes exploitant le thème du Covid-19.

- La protection avancée contre les menaces (ATP) de Microsoft Office 365 a empêché une importante attaque de phishing qui cherchait à utiliser une page de connexion fictive d'Office 365 pour voler des identifiants de connexion.

- Les attaquants ont ciblé des organisations de santé, incitant Microsoft à mettre gratuitement à disposition son service de notification des menaces AccountGuard pour les prestataires de santé, les organisations humanitaires et de défense des droits de l'homme.

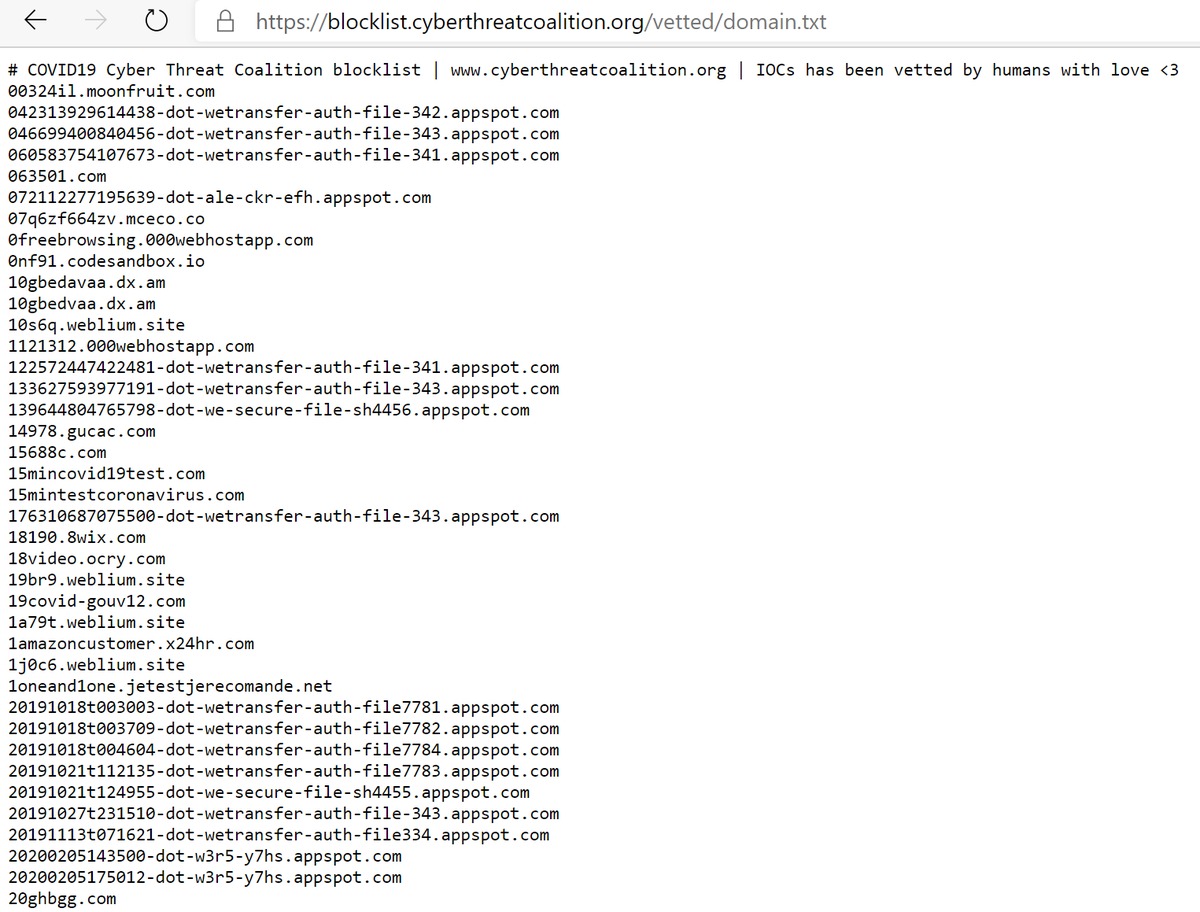

Liste des domaines malveillants établie par la Covid-19 Cyber Threat Coalition. (Crédit : Susan Bradley)

Selon Phishlabs, les cybercriminels utilisent les notifications de messagerie vocale en rapport avec le Covid-19 pour inciter les gens à se connecter et voler leurs identifiants. Trustwave a indiqué que les escroqueries de compromission de mails professionnels (BEC) sur le thème de Covid-19 sont en augmentation. Le National Cyber Security Centre (NCSC) britannique indique que les attaquants ciblent également les points d'accès distants et les points d'entrée des utilisateurs travaillant à domicile.

Protéger les employés distants contre les attaques Covid

De nombreuses mesures permettent de protéger les employés et d'éviter le ciblage d'un réseau d'entreprise :

1 - Protégez les terminaux : Activez Microsoft Defender ATP, inclus avec une licence Windows 10 E5 ou une licence Microsoft 365 Enterprise, ou utilisez un outil de protection des points finaux de tierce partie. Cette solution permet aussi de protéger les ordinateurs domestiques.

2 - Activez l'authentification multifactorielle (MFA) pour Exchange et le mail : En raison de l'impact du Covid-19 sur les entreprises, Microsoft a récemment renoncé à désactiver l'authentification de base, une décision que conteste notre confère de CSO. Les attaquants ciblent les POP, IMAP et l'authentification de base sur Office 365. Ils peuvent mener des attaques par pulvérisation de mots de passe et réutiliser ces mots de passe pour s'introduire dans le réseau de l'entreprise. C'est pourquoi, notre confère conseille de désactiver l'authentification de base ou l'authentification héritée et d'opter pour l'authentification moderne. Utilisez également des politiques d'accès conditionnel pour bloquer les anciennes méthodes d'authentification vulnérables. L'usage de l'authentification à multi-facteurs avec le courrier électronique complique la tâche des attaquants. Vous pouvez définir une règle selon laquelle toute personne se connectant à partir des adresses IP statiques des bureaux de l'entreprise n'aura pas besoin de la MFA. Cela permet de concentrer la protection sur les points d'entrée distants, davantage ciblés par les attaquants. Vous pouvez également envisager d'ajouter des limitations de connexion basées sur la localisation en définissant des règles d'accès conditionnel afin de mieux protéger votre réseau.

3 - Prévoyez un filtrage ou une séparation entre les boîtes mails de l'entreprise et celles du monde extérieur : Qu'il s'agisse d'Office ATP ou d'un autre service de filtrage, faites-en sorte de protéger cette surface d'attaque de plus en plus ciblée : les attaques de phishing dans la boîte de réception.

4 - Consultez d'autres ressources pour comprendre et partager vos expériences de terrain : des chercheurs en sécurité ont constitué le groupe Covid-19 Cyber Threat Coalition pour partager les risques et les menaces liées à la pandémie. Vous pouvez consulter leur page récapitulative hebdomadaire ou vous inscrire à son canal Slack pour partager des informations et des ressources. Le groupe a établi une liste des principaux domaines et URL malveillants que vous pouvez utiliser pour définir vos règles dans le pare-feu réseau de l'entreprise.

((Légende illustration principale))

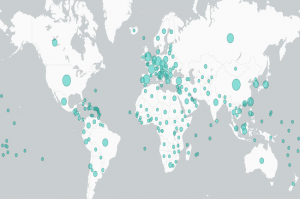

Impact relatif des attaques thématiques COVID-19 dans le monde selon le nombre de dossiers (au 7 avril 2020) Crédit Microsoft