Des chercheurs mettent en garde contre 2 variantes d'IcedID

Les variantes d'IcedID servent probablement à diffuser des ransomwares, et les chercheurs s'attendent à voir apparaître de nouvelles variantes.

Les chercheurs en sécurité ont observé des campagnes d'attaques utilisant deux variantes d'IcedID, un cheval de Troie bancaire utilisé ces dernières années pour diffuser des ransomwares. Ces deux variantes, dont l'une semble être liée au botnet Emotet, sont plus légères que la variante standard, car certaines fonctionnalités ont été supprimées. « Il est probable qu'un groupe d'acteurs de la menace utilise des variantes modifiées pour détourner le malware des activités typiques de cheval de Troie bancaire et de fraude bancaire afin de se concentrer sur la livraison de charges utiles, avec probablement une priorité donnée à la livraison de ransomwares », ont déclaré les chercheurs de Proofpoint dans un nouveau rapport. « De plus, sur la base des artefacts observés dans la base de code, du timing et de l'association avec les infections Emotet, les chercheurs de Proofpoint soupçonnent les développeurs à l'origine d'Emotet de s'être associés aux opérateurs d'IcedID pour étendre leurs activités, en utilisant notamment la nouvelle variante Lite d'IcedID qui possède des fonctionnalités différentes et uniques, et en la testant probablement par le biais d'infections Emotet existantes », indique par ailleurs le rapport.

IcedID, privilégié par les courtiers d'accès initial

Apparu pour la première fois en 2017, le cheval de Troie IcedID servait à l'origine à voler les identifiants bancaires en ligne en injectant du contenu malveillant dans les sessions de navigation locales, une tactique d'attaque connue sous le nom de webinject. Si entre 2017 et l'an dernier, la base de code du cheval de Troie a subi peu de modification, ces dernières années, certains groupes d'attaquants ont commencé à utiliser davantage le cheval de Troie pour ses capacités de chargeur pour d'autres logiciels malveillants plutôt que pour ses capacités de fraude bancaire. En 2022 et 2023, Proofpoint a observé des centaines de campagnes d'attaques utilisant le cheval de Troie IcedID et ses chercheurs ont réussi à les relier à cinq acteurs de la menace distincts, dont la plupart opèrent en tant que courtiers d'accès initial, ce qui signifie qu'ils vendent l'accès aux réseaux d'entreprise à d'autres cybercriminels, la plupart du temps, des gangs de ransomwares.

Depuis juin 2020, un groupe, suivi par Proofpoint sous le nom TA578, utilise IcedID. Souvent, pour ses campagnes de distribution de logiciels malveillants par courriel, ce groupe met en place des leurres comme des « images volées » ou des « violations de droits d'auteur ». Ce groupe utilise ce que Proofpoint considère comme la variante standard d'IcedID, mais il a aussi distribué Bumblebee, un autre chargeur de logiciels malveillants privilégié par les courtiers d'accès initiaux. Un autre groupe baptisé TA551, qui opère depuis 2018, exploite aussi la variante standard d'IcedID. Ce groupe utilise des techniques de détournement de threads de messagerie pour distribuer des documents Word, des PDF et plus récemment des documents OneNote malveillants. Outre IcedID, le groupe TA551 utilise aussi pour diffuser ses charges utiles les programmes malveillants SVCReady et Ursnif. Un second groupe, baptisé TA577 par les chercheurs de Proofpoint, utilise aussi le détournement de threads et IcedID. Il a commencé à utiliser IcedID en 2021 et il est également connu pour distribuer Qbot. En 2022, Proofpoint a également observé un acteur de la menace identifié TA544 qui cible des entreprises en Italie et au Japon avec IcedID et Ursnif.

IcedID lite et variantes forkées

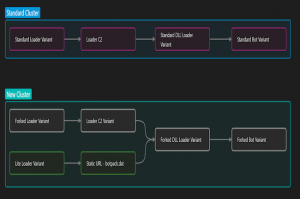

Depuis le mois de février, Proofpoint suit également un groupe baptisé TA581 qui utilise une variante forkée d'IcedID dont les fonctionnalités de fraude bancaire ont été supprimées, y compris les webinjects et le backconnect. Considéré comme un facilitateur d'accès initial, TA581 est aussi connu pour utiliser le malware Bumblebee. Pour ses campagnes de courriels, l'acteur de la menace exploite des leurres liés au monde de l'entreprise, comme des fiches de paie, des informations sur les clients, des factures et des reçus de commande, afin de délivrer divers types de fichiers ou d'URL malveillantes. Les campagnes IcedID forkées utilisent en particulier des pièces jointes Microsoft OneNote et des pièces jointes inhabituelles portant l'extension .URL. La variante forkée d'IcedID utilise la charge utile standard d'IcedID qui contacte un serveur de commande et de contrôle (C2) pour télécharger une DLL, puis la version forkée du cheval de Troie IcedID dont les fonctionnalités ont été supprimées.

Dans une campagne basée sur la variante forkée, les attaquants ont utilisé comme leurres des factures avec demande de confirmation de la part du destinataire. Les destinataires étaient désignés par leur nom et les courriels contenaient des pièces jointes se terminant par .one (fichiers OneNote). Quand ils sont ouverts, ces documents demandent au destinataire de double-cliquer sur le bouton « ouvrir » du document, ce qui a pour effet d'exécuter un fichier HTML Application (HTA). Ce fichier exécutait une commande PowerShell qui chargeait le chargeur IcedID via l'exportation PluginInit de rundll32 et ouvrait également un fichier PDF leurre. Dans une autre campagne, les attaquants ont utilisé comme leurres des avis de rappel de produits liés au National Traffic and Motor Vehicle Safety Act ou à la U.S. Food and Drug Administration. Ces courriels contenaient des pièces jointes .URL qui, lorsqu'elles étaient ouvertes, lançaient le navigateur par défaut et téléchargeaient un script .bat. Ce script téléchargeait ensuite le chargeur IcedID et l'exécutait en utilisant la même technique rundll32.

Une variante Lite d'IcedID

Parallèlement, les chercheurs ont observé une autre variante d'IcedID, qualifiée de variante Lite, qui n'utilise pas de serveur C2 mais une URL statique codée en dur pour télécharger un fichier « Bot Pack » portant le nom botpack.dat. Ce fichier contient la DLL de chargement qui télécharge ensuite la même version forkée et dépouillée du bot IcedID. La différence avec cette version est qu'elle n'exfiltre pas non plus d'informations sur la machine infectée vers le serveur C2, puisqu'elle n'utilise pas de serveur C2. La variante Lite a été observée en novembre en tant que charge utile d'Emotet, un botnet également utilisé comme plateforme de diffusion de logiciels malveillants et considéré comme l'une des principales menaces de cette année. Proofpoint attribue Emotet à un groupe qu'il suit sous le nom de TA542. On ne sait pas si la variante Lite a été créée par TA542 ou si elle est utilisée par l'un de ses clients. « La variante Lite IcedID n'a été observée qu'à la suite d'infections par TA542 Emotet, mais Proofpoint ne peut pas attribuer avec certitude la variante Lite à TA542, car les infections ultérieures échappent généralement à la visibilité des chercheurs », ont déclaré les chercheurs. Étant donné que la base de code d'IcedID semble être accessible à de nombreux cybercriminels, les chercheurs de Proofpoint, pensent que de nouvelles variantes devraient apparaître. Leur rapport contient des indicateurs de compromission pour les campagnes observées jusqu'à présent à l'aide des variantes standard, forked et lite.